Как да се раздели мрежата на подмрежи, вашият setevichok

Един от "класически" Sysadmin задачи, е необходимостта от едно и също предприятие да споделят един физически мрежа в няколко виртуални - въз основа на принадлежност към разделение, отдел, VIP персони и т.н. Дори и да използвате маршрутизатор и защитна стена сървър с операционна система Linux, извършва технология «IP-псевдоним», не можете да бъдете сигурни в тяхната безопасност при 100%.

Фактът, че по-горе технология позволява същия интерфейс на вашия сървър да действа като няколко шлюзове за различни подмрежи, но тя не може да защитите своята мрежа от слушане на трафик.

И причината за това е проста - потребителите от различни отдели ще бъдат в една и съща предаването домейн като част от ключа, въпреки че подмрежа ще бъде различен.

Разделяне чрез LAN VLAN

За да се реши този проблем с помощта на VLAN технология (Virtual Local Area Network), ви позволява да разделите логично физическа мрежа в няколко телевизионни несвързани домейни помежду си и по този начин подобряване на сигурността на вашата мрежа. С други думи, VLAN подмрежи позволява и създаване на отделни сегменти на мрежата на 2-рия, канал, нивото на OS съм модел в една или повече физически ключове в мрежата си.

Как да се прекъсне мрежата на VLAN?

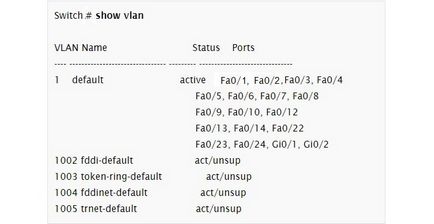

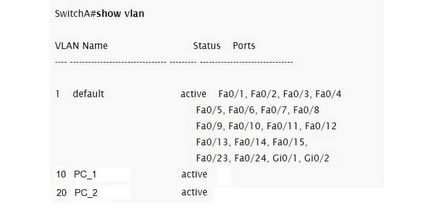

Тук ние виждаме, че всички физически портове на ключа са в VLAN по подразбиране 1, съответно, устройствата, които стоят зад тях vzaimodostupny.

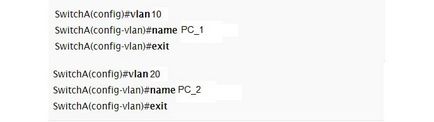

С цел да се разделят мрежата на две подмрежи, създаване на два нови на VLAN: първата за PK_1 секунда за PK_2:

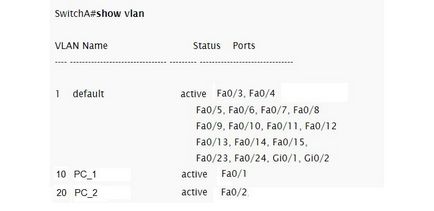

Проверете дали таблицата е актуализиран VLAN:

Както може да се види, както VLAN са били създадени и техния статут е активен.

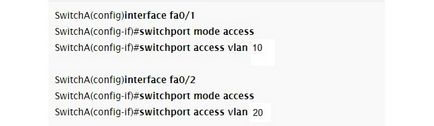

Въпреки това, физическите портове не са обвързани с този VLAN. За да направите това, изпълнете следната конфигурация:

В първия ред след името на физически интерфейс (порт) показва ключа, че пристанището се използва за достъп до режим - това е само приема само възможно VLAN. Има и пристанища и багажника подкрепа няколко различни VLAN с един физически интерфейс - обикновено се използва този режим между ключове или комутатор и маршрутизатор. Вторият ред показва което VLAN определя на този физически порт.

Нека сега разгледаме VLAN на маса:

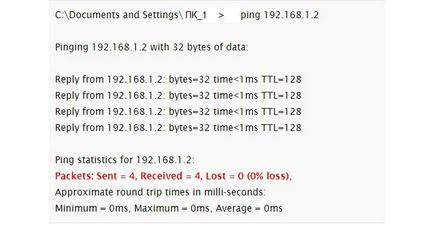

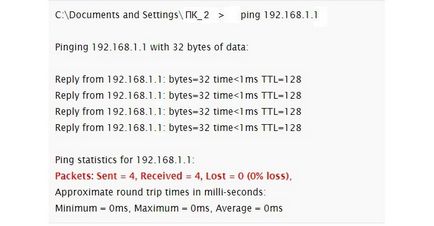

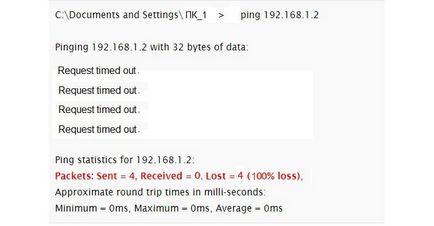

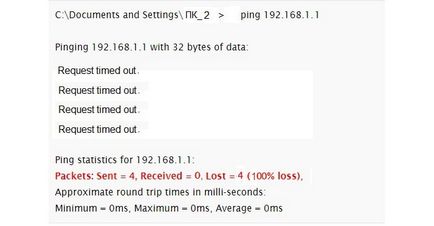

Както можете да видите, информацията се обновява: PK_1 пристанище е в VLAN 10 и PK_2 пристанище - в VLAN 20. Опитайте се да проверите наличността спрямо друга компютри с помощта на пинг-помощната програма е в момента:

По този начин, можете да създадете уникален VLAN за различни отдели, поставянето на необходимите физически портове за всеки един от тях, като се разграничават една физическа мрежа в логически сегменти vzaimonedostupnyh.

Друго нещо, ако искате да се приложат маршрута между различните подмрежи на VLAN различни, отчасти чрез ограничаване на достъпа до всеки един от тях един за друг. Това ще изисква инсталирането на рутера, който ще поеме физически интерфейс към редица различни VLAN с превключвателите в мрежата Ви посредством ТРУПА технология. В този случай, рутера създава виртуална IP-интерфейси, които действат като проводници на подмрежи единици. На тази IP-интерфейс вече е възможно да добавите ACL (списък за контрол на достъпа), проектиране един вид защитна стена, която ограничава достъпа между мрежи.

Офлайн 01:00